| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

- 코딩테스트

- SQL 정리

- 스프링

- 이클립스

- MySQL

- 스파크

- 기초

- 프로그래머스

- 자바

- SQL

- 위클리챌린지

- 빅데이터

- 데이터프로그래밍

- 백준

- SQL 문법

- 문법

- 모의해킹

- 해킹실습

- 데이터베이스

- 오라클

- 리눅스마스터 2급 2차

- 필기

- 엘라스틱서치

- 알고리즘

- 스프링부트

- 토이프로젝트

- c언어

- 파이썬

- 프로그래밍

- 문제풀이

- Today

- Total

개발일기

[네트워크 보안] Arp spoofing 본문

# 주의

위 실습은 Vmware를 통해 만든 가상환경으로 테스트를 진행하였습니다.

악의적인 행위에 사용할 시 법적인 책임은 실습을 진행한 본인에게 있습니다.

ARP란? MAC 주소를 IP로 변환하는 프로토콜

Arp 스푸핑(Arp spoofing)은 근거리 통신망(LAN) 하에서 주소 결정 프로토콜(ARP) 메시지를 이용하여 상대방의 데이터 패킷을 중간에서 가로채는 중간자 공격 기법이다. 이 공격은 데이터 링크 상의 프로토콜인 ARP 프로토콜을 사용하기 때문에 근거리상의 통신에서만 사용할 수 있는 공격 기법이다.

이 기법을 사용한 공격의 경우 특별한 이상 증상이 쉽게 나타나지 않기 때문에 사용자는 특별한 도구를 사용하지 않는 이상 쉽게 자신이 공격당하고 있다는 사실을 확인하기 힘들다.

* ARP 스푸핑 실습

실습 환경

window7 192.168.230.131 / 00-0c-29-cf-d0-dc

hacker(kali) 192.168.230.130 / 00-0c-29-1b-d2-8b

G/W 192.168.230.2 / 00-50-56-e1-5f-f8

window7에서 arp -a 명령어를 입력했을 때의 결과입니다.

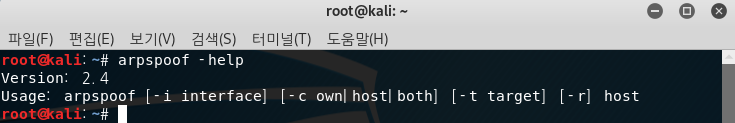

help에 나와있는 명령어 사용법 대로

arpspoof -t [피해자 ip] [g/w] -i eth0를 입력해서 arpspoof 공격이 들어가고 있는 것을 확인할 수 있습니다.

공격이 들어간 이후 피해자의 arp -a 명령어 사용 결과 입니다.

전에 입력한 것과 다른점은 192.168.230.130(공격자ip)의 mac주소가 G/W의 mac주소와 동일하게 나오면서 피해자의 패킷이 공격자를 거쳐서 G/W로 나가게 됩니다.

'그외 IT 정보 > 정보보안' 카테고리의 다른 글

| [칼리리눅스 모의해킹] ngrok 활용하여 인스타그램 아이디 알아내기 (0) | 2021.01.28 |

|---|---|

| [칼리리눅스 모의해킹] weeman을 사용하여 페이스북 계정 알아내기 (0) | 2021.01.26 |

| [네트워크 보안] DNS spoofing (0) | 2021.01.23 |